Hacking στη σεισμολογία;

Στο παρελθόν, οι σεισμολογικές καταγραφές λαμβάνονταν σε χαρτί ή φωτογραφικό φιλμ, ενώ οικείες είναι έως και σήμερα σε όλους μας οι εικόνες από τύμπανα με γραφίδες. Τα σύγχρονα βέβαια σεισμολογικά όργανα, όπως λ.χ. σεισμογράφοι, επιταχυνσιογράφοι και GNSS (Global Navigation Satellite Systems), λειτουργούν πλέον ως συσκευές IoT (Internet of Things), παρέχοντας τη δυνατότητα επικοινωνίας και μεταφοράς δεδομένων μέσω του διαδικτύου σε πραγματικό χρόνο. Ωστόσο, λίγοι γνωρίζουν πως η έκθεσή τους αυτή σε δημόσια ή ιδιωτικά δίκτυα παρουσιάζει υψηλό κίνδυνο για την ασφάλειά τους, και ειδικότερα όσον αφορά στη διαθεσιμότητα, την ακεραιότητα και την εμπιστευτικότητα αυτών καθαυτών των συσκευών, αλλά και των δεδομένων/μετρήσεων που παράγονται και μεταδίδονται. Στο πλαίσιο ερευνητικού έργου για την ασφάλεια των σεισμολογικών οργάνων που πραγματοποιήθηκε στο Γεωδυναμικό Ινστιτούτο του ΕΑΑ, εντοπίστηκαν κοινές ευπάθειες που θέτουν όργανα και δεδομένα σε κίνδυνο. Συγκεκριμένα, βρέθηκαν μη κρυπτογραφημένα δεδομένα, μη ασφαλή πρωτόκολλα και υπηρεσίες, βασικοί μηχανισμοί αυθεντικοποίησης χρηστών και εύκολοι αρχικοί κωδικοί πρόσβασης, που επιτρέπουν την πραγματοποίηση κακόβουλων ενεργειών. Τα αποτελέσματα της εργασίας δημοσιεύθηκαν στο περιοδικό Seismological Research Letters της Αμερικανικής Σεισμολογικής Ενωσης (SSA) από τους Samios et al. (2021).

Η εκμετάλλευση των προαναφερόμενων ευπαθειών μπορεί να οδηγήσει σε παραποίηση σεισμολογικών δεδομένων, σε μη διαθεσιμότητα οργάνων και μετρήσεων (δηλαδή στο να ‘χάσει’ το κέντρο δεδομένων την επαφή με το όργανο), ακόμη και σε δημιουργία ή απόκρυψη συμβάντων (δηλαδή στην εμφάνιση σεισμού εκ του μη όντος ή στην παράβλεψη ενός πραγματικού). Τέτοιου είδους επιπλοκές μπορούν να έχουν ως αποτέλεσμα την πιθανή λήψη εσφαλμένων αποφάσεων, με τις οικονομικές και κοινωνικές επιπτώσεις που αυτή συνεπάγεται, καθώς και την απώλεια μέρους της εμπιστοσύνης του κοινού.

Μέθοδος και βασικά ευρήματα

Αρχικά έγινε η παραδοχή ότι ο κακόβουλος χρήστης έχει ήδη αποκτήσει πρόσβαση στο δίκτυο του οργανισμού, ώστε να μπορεί να επικοινωνήσει με τις σεισμολογικές συσκευές και να υποκλέψει δεδομένα. Αυτό το βήμα είναι το πιο σημαντικό για μια κακόβουλη επίθεση. Σε πραγματικές συνθήκες, ο συνηθέστερος τρόπος θα ήταν μέσα από τον υπολογιστή κάποιου χρήστη που έχει πρόσβαση στο δίκτυο των σεισμολογικών οργάνων. Οι τεχνικές είναι πολλές για να πραγματοποιηθεί αυτό, με τα phishing emails να κυριαρχούν (Eικόνα 1). Δεν πρέπει όμως να ξεχνάμε ότι υπάρχουν και άλλοι τρόποι διείσδυσης μέσω διακομιστών και υπηρεσιών, με μη εξουσιοδοτημένη φυσική πρόσβαση σε διαβαθμισμένες εγκαταστάσεις ή υπολογιστικά συστήματα, μέσω ασύρματων δικτύων, κ.ά.

Εικόνα 1 : Το 91% των κυβερνοεπιθέσεων ξεκινά με phishing email. Η εκπαίδευση των χρηστών σε θέματα ασφάλειας είναι επιβεβλημένη. (Πηγή: https://www.wpi.edu/news/announcements/dont-get-hooked-phishing-rise)

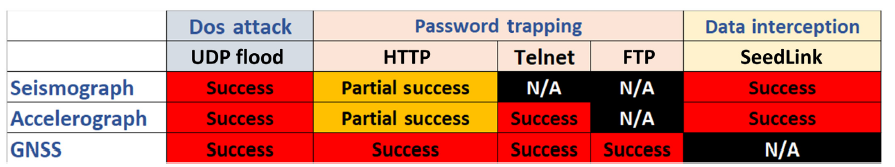

Στο εργαστήριο πραγματοποιήθηκε από την ομάδα μας έλεγχος ασφαλείας (penetration test) σε συσκευές που ήταν διαθέσιμες εκτός πεδίου (επιταχυνσιογράφος, σεισμογράφος και GNNS), από διαφορετικούς κατασκευαστές. Τα αποτελέσματα ήταν η ‘επιτυχής’ -από μέρους της ομάδας μας- υποκλοπή κωδικών πρόσβασης, σεισμολογικών δεδομένων, καθώς και η επιτυχής επίθεση διαθεσιμότητας ‘denial of service’ (DOS attack) κατά την οποία μια συσκευή ή υπηρεσία αδυνατεί να ανταποκριθεί στα αιτήματα που δέχεται (Εικόνα 2).

Εικόνα 2 – Αποτελέσματα επιθέσεων ανά συσκευή και κατηγορία. Η ένδειξη N/A υποδηλώνει μη ενεργό ή διαθέσιμο πρωτόκολλο (Πηγή: Samios et al., 2021).

Όσον αφορά στα σεισμολογικά δεδομένα, η υποκλοπή έγινε μέσω του πλέον διαδεδομένου στη σεισμολογική κοινότητα πρωτοκόλλου μεταφοράς σεισμολογικών δεδομένων seedlink. Στο εργαστήριο, εκτός από την υποκλοπή δεδομένων, προχωρήσαμε και στην τροποποίησή τους σε πραγματικό χρόνο, με ποσοστιαία μεταβολή των τιμών – κάτι που δεν περιλαμβάνεται στη δημοσίευση. Κατόπιν των ευρημάτων τούτων, είναι αυτονόητη η ανάγκη δημιουργίας μίας νέας κρυπτογραφημένης έκδοσης του πρωτοκόλλου, ή τουλάχιστον η χρήση εξωτερικών μεθόδων και εργαλείων για τη διασφάλιση της εγκυρότητας των δεδομένων. Θα πρέπει να τονίσουμε ότι η ασφάλεια των συσκευών δεν εξαρτάται από τον τύπο τους, αλλά από τα ιδιαίτερα χαρακτηριστικά υλοποίησής τους, όπως λ.χ. είναι η χρήση μη κρυπτογραφημένων πρωτοκόλλων, η παλαιότητα του λογισμικού ανάπτυξης/λειτουργίας, η χρήση απλών κωδικών πρόσβασης και η μη ασφαλής αρχική παραμετροποίηση από τον κατασκευαστή.

Ενδιαφέρον προκαλεί η ύπαρξη κοινών θεμάτων ασφάλειας που συναντά κανείς τόσο σε σε φθηνές συσκευές IoT, όσο και σε πολύ ακριβά και εξειδικευμένα σεισμολογικά όργανα που λειτουργούν ως IoT. Τη μεγαλύτερη -αρνητική- εντύπωση προκάλεσε στην ομάδα μας το πλήθος των σεισμολογικών οργάνων που είναι εκτεθειμένα απ’ευθείας στο διαδίκτυο. Κάτι τέτοιο διευκολύνει την οποιαδήποτε απόπειρα κακόβουλης ενέργειας, αφού υπάρχει άμεση πρόσβαση στη συσκευή από οπουδήποτε στον κόσμο. Ενδεικτικά στην Εικόνα 3 τα νούμερα που αναφέρονται είναι οι εκτεθειμένες συσκευές, για ένα συγκεκριμένο μοντέλο που χρησιμοποιήσαμε στο εργαστήριο, από τρεις διαφορετικές εξειδικευμένες μηχανές αναζητήσεις.

Εικόνα 3 – Τα νούμερα που αναφέρονται ως αποτελέσματα από 3 διαφορετικές μηχανές αναζήτησης είναι οι άμεσα εκτεθειμένες συσκευές στο διαδίκτυο, για ένα συγκεκριμένο μοντέλο επιταχυνσιογράφου που χρησιμοποιήσαμε στο εργαστήριο (Samios et al., 2021).

Ένα από τα πιο συνήθη ερωτήματα είναι τα κίνητρα των πιθανών κακόβουλων χρηστών. Το πιο σημαντικό είναι το οικονομικό. Αν και το ερώτημα επιδέχεται ανάλυση, στην περίπτωση των σεισμολογικών δεδομένων, υπηρεσιών και εγκαταστάσεων, οι στόχοι θα μπορούσαν να είναι επιγραμματικά οι εξής:

-

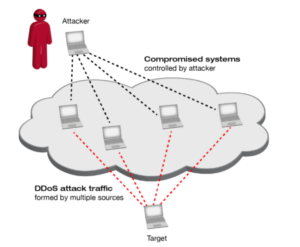

Figure 4 – Μέθοδος DDOS Attack (Πηγή: https://www.xantaro.net/en/tech-blogs/complexity-of-multi-vector-ddos-threats/).

Υποκλοπή σεισμολογικών δεδομένων για εμπορική εκμετάλλευση: Παρότι με άλλου τύπου δεδομένα (π.χ. προσωπικά, υγείας, καταναλωτικά προφίλ κ.ά.) υπάρχει μεγάλη ζήτηση για εμπορία, επειδή τα σεισμολογικά αποτελούν ανοιχτά δεδομένα (‘open data’), αυτό το κίνητρο δεν είναι το πιο πιθανό.

- Αλλοίωση σεισμολογικών δεδομένων: Πίσω από την αλλοίωση των δεδομένων μπορεί να κρύβεται μια απόπειρα για σπίλωση της φήμης ενός οργανισμού, ή μια απόπειρα για πρόκληση λανθασμένης απόφασης, με σκοπό οικονομικές ή κοινωνικές αναταραχές. Σκεφτείτε λόγου χάριν ένα εσφαλμένο μήνυμα έγκαιρης προειδοποίησης (early warning), μια απόκρυψη προειδοποίησης σε παράκτιες περιοχές για τσουνάμι (tsunami warning), το σταμάτημα ενός γρήγορου τρένου, ή το κλείσιμο μιας γέφυρας, ενός φράγματος, ή ενός πυρηνικού εργοστασίου.

- Πρόσβαση σε υπολογιστικά συστήματα με σκοπό τη χρήση τους σε cryptojacking (εξόρυξη ψηφιακών νομισμάτων), τη διενέργεια επιθέσεων DDOS (εικόνα 4) σε άλλους οργανισμούς κι επιχειρήσεις, επιθέσεις για υποκλοπή πιστωτικών καρτών, αποστολή χιλιάδων διαφημιστικών ή παραπλανητικών μηνυμάτων. Σε αυτές τις περιπτώσεις κακόβουλων ενεργειών, τα ηλεκτρονικά ίχνη (τουλάχιστον στα αρχικά βήματα της εξιχνίασης του ηλεκτρονικού εγκλήματος) θα οδηγούν όχι στον δράστη, μα στον οργανισμό όπου ανήκει ο σεισμολογικός εξοπλισμός.

Αντιμετώπιση κινδύνων

Ως προτάσεις προς αποφυγήν τέτοιων επικίνδυνων καταστάσεων, θα μπορούσαμε να αναφέρουμε συνοπτικά τα εξής. Η ασφάλεια των σεισμολογικών συσκευών & δεδομένων εξαρτάται από:

Α) Tον ασφαλή σχεδιασμό των συσκευών από τις κατασκευάστριες εταιρείες. Αυτός περιλαμβάνει τη χρήση μόνο κρυπτογραφημένων πρωτοκόλλων, όπου είναι εφικτό, την ασφαλή αρχική παραμετροποίηση (device hardening by default) και την ανάπτυξη συστήματος αναβάθμισης firmware μέσω ΟΤΑ (Over The Air).

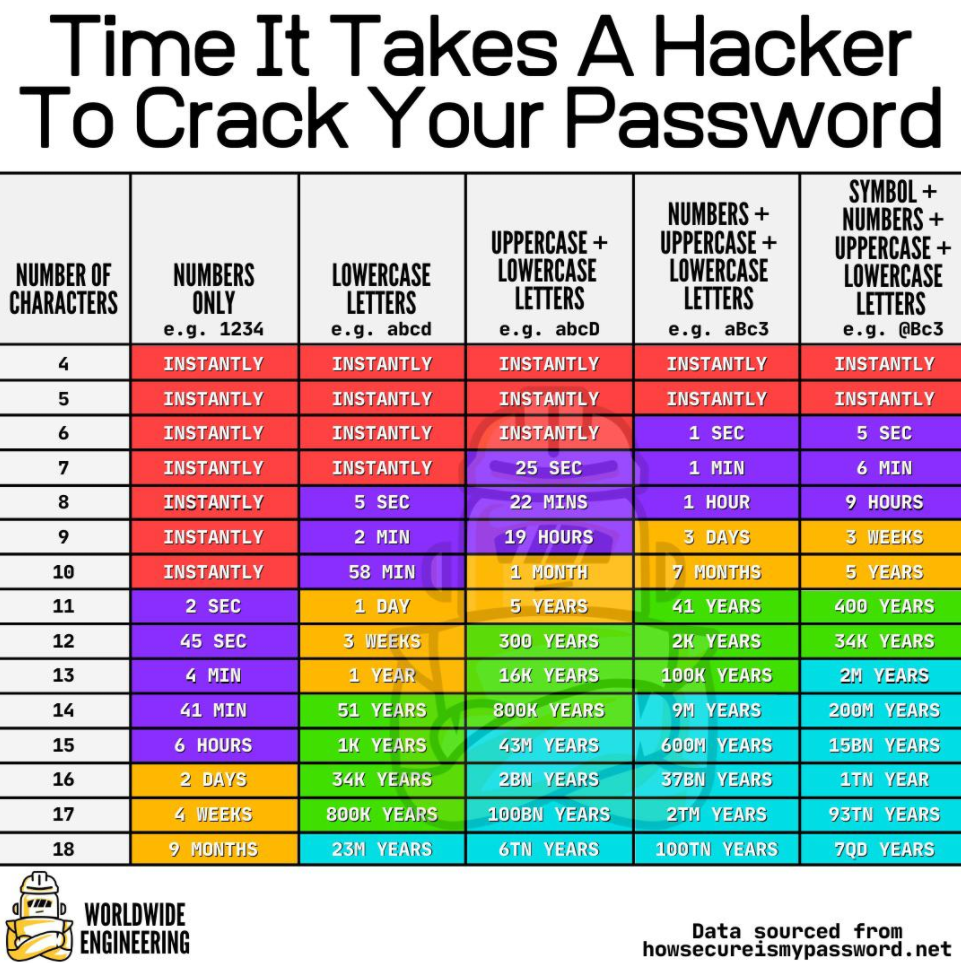

Β) Την ασφαλή παραμετροποίηση των συσκευών από τους χρήστες / administrators. Αυτή περιλαμβάνει τη χρήση κρυπτογραφημένων πρωτοκόλλων όπου είναι εφικτό, την απενεργοποίηση αυτών που δε χρησιμοποιούνται και την αλλαγή των προεπιλεγμένων κωδικών με πιο σύνθετους. Εάν αναρωτιέστε ως προς τη χρησιμότητα ενός πολύπλοκου password, ελπίζουμε πως οι Εικόνες 5 & 6 θα σας πείσουν!

Εικόνα 5 – Πόσο ασφαλές είναι το Password σας; (Πηγή: Worldwide Engineering).

Εικόνα 6 – Θα χρησιμοποιούσατε ποτέ ένα γαριδάκι αντί λουκέτου στην πόρτα σας; Την ίδια ασφάλεια παρέχουν κωδικοί όπως admin/admin, admin/12345 κτλ.!

Γ) Τη χρήση μέτρων ασφάλειας σε επίπεδο δικτυακών υποδομών για την αποφυγή επίθεσης και για τον εντοπισμό και μετριασμό της (Intrusion Detection System – IDS, Intrusion Prevention System – IPS, Firewalls, Security Information and Event Management – SIEM). Περισσότερες πληροφορίες και οδηγίες για την ασφάλεια πληροφοριών και κρίσιμων υποδομών υπάρχουν τόσο από την Ευρωπαϊκή ‘Ένωση (οδηγία 2016/1148) όσο και από το ελληνικό κράτος (ν4577/2018 & υπουργική απόφαση 1027/2019).

Τα μέτρα ασφάλειας αφορούν και στους προσωπικούς υπολογιστές που είναι συνδεδεμένοι με το δίκτυο του οργανισμού. Πιο συγκεκριμένα, συνίσταται η χρήση λογισμικού Antivirus/Antimalware, ενεργού firewall στο λειτουργικό, η αποφυγή χρήσης ‘σπασμένων’ προγραμμάτων και torrents, μη αποθήκευση κωδικών σε browsers και συστηματικά security updates των λογισμικών.

Δ) Την εκπαίδευση των χρηστών σε θέματα ασφάλειας πληροφοριών. Δεν είναι τυχαίο που στον κανονισμό 2016/679 (GDPR) περί προστασίας προσωπικών δεδομένων, καθώς και σε πιστοποιήσεις για την ασφάλεια επιχειρησιακών δεδομένων (ISO27001), αναφέρεται είτε ως σύσταση είτε ως υποχρέωση η διενέργεια συστηματικών σεμιναρίων εκπαίδευσης προσωπικού σε θέματα ασφάλειας πληροφοριών (security awareness). Η συντριπτική πλειοψηφία κυβερνοεπιθέσεων στηρίζονται στην άγνοια και ελλιπή εκπαίδευση των χρηστών, επιτυγχάνοντας την πρόσβαση στο δίκτυο ενός οργανισμού μέσω του ‘πιο αδύναμου κρίκου’ της ασφάλειας, τον ανθρωπο.

Τέλος, θα πρέπει να επισημάνουμε ότι τα ευρήματα της έρευνάς μας δεν αφορούν μόνο σε σεισμολογικά ή γεωδαιτικά όργανα, αλλά σε οποιαδήποτε συσκευή λειτουργεί ως IoT. Θα πρέπει λοιπόν γενικά η επιστημονική κοινότητα που χρησιμοποιεί ή βασίζεται σε όργανα μετρήσεων/καταγραφών, συνδεδεμένα με δημόσια ή ιδιωτικά δίκτυα, να συνεργαστεί στενά με ειδικούς στον τομέα της ασφάλειας των πληροφοριών για να διασφαλίσουν στον βαθμό που είναι εφικτό την εμπιστευτικότητα, ακεραιότητα και διαθεσιμότητα των δεδομένων.

Βιβλιογραφία

Samios M., C.P. Evangelidis, E. Serrelis (2021) Assessment of Information Security Vulnerabilities in Common Seismological Equipment. Seismological Research Letters; doi: https://doi.org/10.1785/0220200151.